Рисунок 1. Компания Technavio опубликовала свой последний отчет об исследовании рынка под названием «Глобальный рынок подключенных автомобилей, 2023–2027 годы».

По мере того, как все больше транспортных средств становятся более подключенными и, следовательно, уязвимыми для злонамеренных кибератак, возрастает важность управления киберрисками. Управление киберрисками регулируется рядом стандартов и правил и включает в себя многоуровневый многоуровневый подход к защите, который затрагивает безопасность, защищенность и надежность. Стандарт ISO 26262 по функциональной безопасности в автомобильной промышленности распространяется на дефекты интегральных схем, которые либо присутствуют при производстве, либо проявляются в течение жизненного цикла автомобиля. Стандарт ISO 21448 в большей степени ориентирован на правильность работы, поскольку он рассматривает функцию устройства в системе, чтобы гарантировать, что оно работает должным образом. Стандарт ISO 21434 определяет управление рисками кибербезопасности на протяжении всего жизненного цикла микросхемы. Что такое жизненный цикл кибербезопасности? Он включает в себя концепцию продукта, разработку, производство, эксплуатацию, техническое обслуживание и окончание срока службы электрических и электронных систем.

Производители транспортных средств и OEM-производители будут заняты поиском и устранением уязвимостей, которые хакеры могут использовать, чтобы поставить под угрозу безопасность автомобиля, украсть информацию о пользователях или вмешаться в автомобильные данные.

Примеры автомобильных кибератак

Secure-CAV Консорциум предлагает несколько конкретных примеров взлома. Одним из них является атака на мобильную сеть, при которой злоумышленник пытается заразить Telematic Control Unit поддельной прошивкой. При этом используется тип атаки «человек посередине» для беспроводного обновления прошивки. В случае успеха хакеры могут перехватывать телематический трафик с помощью GSM и подделывать SMS-команды, отправляя прямые команды на устройство. Последствия варьируются от хакеров, получающих доступ к информационно-развлекательному устройству, до отказа в обслуживании, связанного с аварийными службами, до управления двигателем, трансмиссией или тормозами.

Эффективная кибербезопасность автомобиля

В то время как ландшафт рисков функциональной безопасности в основном статичен для данной функции, ландшафт угроз безопасности очень динамичен — тип и сложность кибератак меняются на протяжении жизненного цикла транспортного средства. Учитывая, что к моменту выхода большинства автомобилей на рынок используемая электроника уже устарела на несколько лет, встроенные сегодня в систему функции безопасности могут устареть еще до того, как автомобиль будет запущен в производство. Это веская причина для разработки технологии безопасности, которая также является чрезвычайно динамичной и адаптируемой к любым будущим угрозам. Задача на пути к этой цели заключается в том, как узнать, какие решения будут динамичными и адаптируемыми.

Платформа Secure-CAV

Консорциум Secure-CAV разработал гибкую и функциональную архитектуру для испытаний в реальных условиях для обучения, тестирования, проверки и демонстрации решений автомобильной кибербезопасности. Цель состоит в том, чтобы точно и точно воспроизвести поведение реального автомобиля, а также сделать его реконфигурируемым, портативным, безопасным и недорогим в изготовлении. Испытательный стенд дает исследователям и инженерам по кибербезопасности всестороннюю оценку безопасности автомобильных сетевых компонентов, обеспечивая:

- Интеграция Siemens EDA IP в реализацию FPGA для мониторинга поведения ECU

- Поддержка многокомпонентной архитектуры и ряда встроенных протоколов связи (включая CAN и автомобильный Ethernet)

- Средство «подключи и работай» для клиентских ЭБУ (которые могут быть телематическими блоками, датчиками, информационно-развлекательными системами, возможностью подключения в салоне и модулями кузова)

- Симулятор сценариев дорожного движения для генерации данных датчиков и подключения, поддерживающих демонстрируемые варианты использования угроз.

- Возможность настройки повторяющихся тестовых сценариев и интерфейс для внедрения и отслеживания пакетов для поддержки векторов атак.

- Хранилище данных для данных, полученных от эмулированных датчиков, симулятора транспортного средства, полезной нагрузки CAN/Automotive Ethernet, FPGA и подключенных ЭБУ для визуализации, тестовой калибровки и машинного обучения. Репозиторий может быть в облаке для удаленного анализа или в локальном хранилище.

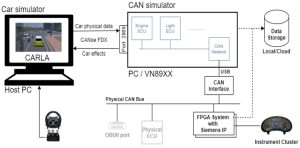

Испытательный стенд автомобильной кибербезопасности Secure-CAV включает в себя симулятор автомобиля, симулятор бортовой сети, систему программируемой вентильной матрицы (FPGA), физическую сеть, хранилище данных и приборную панель реального автомобиля (рис. 2). Большая часть архитектуры автомобиля и его сети CAN-шины реализована в виртуальной среде с использованием сетевого симулятора Vector CANoe. Собранные данные могут быть проанализированы и использованы для обновления встроенных мониторов на ПЛИС.

Рис. 2. Демонстрационная архитектура Secure-CAV.

Программное обеспечение для обнаружения IP-адресов и аномалий в демонстрационном автомобиле Secure-CAV отслеживает протоколы и транзакции на самом низком аппаратном уровне. Это поддерживается неконтролируемыми алгоритмами машинного обучения и статистическим анализом при участии экспертов из Университета Саутгемптона. Он был интегрирован в технологию FPGA и связан с двумя демонстрационными автомобилями, разработанными командами из Университета Ковентри и специалистами по кибербезопасности Copper Horse (рис. 3). Был протестирован ряд избранных реальных угроз, включая покупку и анализ оборудования для взлома существующих транспортных средств.

Рисунок 3. Платформа Secure-CAV достоверно и точно воспроизводит поведение реального автомобиля.

Встроенный IP (Tessent Embedded Analytics), используемый для сбора данных на кристалле, формирует базовую основу системы Secure-CAV. Встроенная IP-система также может быть встроена в сами автомобильные устройства, чтобы контролировать устройство на протяжении всего его жизненного цикла, обеспечивая базовые уровни стратегии глубокоэшелонированной защиты. Эти встроенные IP не только обнаруживают потенциальные угрозы с помощью структурного и функционального мониторинга, но и могут принимать меры для их блокировки. Вот неполный список функций безопасности, к которым обращается Tessent Embedded Analytics от Siemens:

- Безопасная загрузка – Технологию аппаратного мониторинга можно использовать для проверки того, что заданная последовательность загрузки выполняется должным образом. Это гарантирует, что аппаратное и программное обеспечение соответствует назначению.

- Аттестация – Подобно безопасной загрузке, функциональный мониторинг можно использовать для создания динамических сигнатур, представляющих жесткую или программную конфигурацию определенного IP или IC в системе. Это еще раз подтверждает как точность ожидаемого оборудования, так и его конфигурации. Этот подход можно использовать для предоставления либо одного маркера удостоверения, либо общесистемного набора маркеров.

- Безопасный доступ – Как и во всех системах, очень важно, чтобы каналы связи, входящие и исходящие от устройства, были безопасными и во многих случаях настраивались на основе различных уровней требуемого доступа.

- Защита активов – Активный функциональный мониторинг может быть важной частью любой стратегии глубокоэшелонированной защиты от динамичного ландшафта киберугроз. Основываясь на подробном анализе угроз, выбор и размещение функциональных мониторов внутри устройства обеспечивает обнаружение и устранение угроз с очень малой задержкой.

- Управление жизненным циклом устройства – Автопроизводителям необходимо иметь возможность отслеживать состояние устройств IoT на протяжении всего их активного жизненного цикла, от производства до вывода из эксплуатации. Функциональный мониторинг и датчики играют важную роль в мониторинге состояния устройств на протяжении всего их жизненного цикла.

Данные, собранные с автомобильных устройств в полевых условиях, являются частью более крупной схемы жизненного цикла автомобиля, которая включает в себя управление автопарком, встроенное программное обеспечение, облачную платформу, такую как MindSphere от Siemens, и управление жизненным циклом продукта.

Рис. 1. Ожидайте сильного роста на рынке подключенных автомобилей.

Рис. 2. Демонстрационная архитектура Secure-CAV.

Рисунок 3. Платформа Secure-CAV достоверно и точно воспроизводит поведение реального автомобиля.

Автор, Ли Харрисон, является менеджером по решениям для тестирования автомобильных интегральных схем в группе Siemens Digital Industries Software Tessent и отвечает за решения компании для тестирования автомобилей. Его предыдущая должность была менеджером консультационных услуг по DFT в Mentor Graphics, где он руководил всемирной командой консультантов, предоставляющих решения по DFT и тестированию во многих различных областях продукции. Он также занимал должности старшего инженера в 3COM и BAE Systems. Он получил степень бакалавра технических наук в области микроэлектроники в Университете Брунеля в Лондоне, Великобритания.

Читать полную новость на сайте